哪些常见算法属于贪婪算法?

一、哪些常见算法属于贪婪算法?

显然KMP和FLOYD算法不是贪心算法,FLOYD算法是使用了类似于动态规划的思想,而KMP算法则是对串的前缀进行去处理得到所有可能出现匹配的位置从而减少不必要的位移。

贪心算法可能还有很多,但是一般能用到的可能只有这些。在确定一个问题是否能用贪心来解决的时候应该线能够证明在这里使用贪心算法的正确性(详见算法导论)二、五种常见限流算法?

五种常见的限流算法包括:固定窗口限流算法、滑动窗口限流算法、令牌桶限流算法、漏桶限流算法和计数器限流算法。

其中,固定窗口限流算法和滑动窗口限流算法采取时间窗口的方式进行计数限流,令牌桶限流算法和漏桶限流算法则对请求进行限流处理,计数器限流算法则针对单一资源进行限流。这些算法的实现方式和具体应用场景略有差异,但共同点是都能实现有效的限流措施,保障系统高可用性和稳定性。

三、常见排序算法有哪些?

排序另一种分法

外排序:需要在内外存之间多次交换数据才能进行

内排序:

归并排序

冒泡排序

快速排序

简单选择排序

堆排序

直接插入排序

希尔排序

插入类排序

选择类排序

交换类排序

归并类排序

四、常见的几种排序算法?

一、冒泡排序

已知一组无序数据a[1]、a[2]、……a[n],需将其按升序排列。首先比较a[1]与 a[2]的值,若a[1]大于a[2]则交换 两者的值,否则不变。再比较a[2]与a[3]的值,若a[2]大于a[3]则交换两者的值,否则不变。再比 较a[3]与a[4],以此 类推,最后比较a[n-1]与a[n]的值。这样处理一轮后,a[n]的值一定是这组数据中最大的。再对a[1]~a[n- 1]以相同方法 处理一轮,则a[n-1]的值一定是a[1]~a[n-1]中最大的。再对a[1]~a[n-2]以相同方法处理一轮,以此类推。共处理 n-1 轮 后a[1]、a[2]、……a[n]就以升序排列了。

优点:稳定;

缺点:慢,每次只能移动相邻两个数据。

二、选择排序

每一趟从待排序的数据元素中选出最小(或最大)的一个元素,顺序放在已排好序的数列的最后,直到全部待排序的数 据元素排完。

选择排序是不稳定的排序方法。

n 个记录的文件的直接选择排序可经过n-1 趟直接选择排序得到有序结果:

①初始状态:无序区为R[1..n],有序区为空。

②第1 趟排序 在无序区R[1..n]中选出关键字最小的记录R[k],将它与无序区的第1 个记录R[1]交换,使R[1..1]和R[2..n]分别变 为记录个数增加1 个的新有序区和记录个数减少1 个的新无序区。

③第i 趟排序

第i 趟排序开始时,当前有序区和无序区分别为R[1..i-1]和R(1≤i≤n-1)。该趟 排序从当前无序区中选出关键字最 小的记录 R[k],将它与无序区的第1 个记录R 交换,使R[1..i]和R 分别变为记录个数增加1 个的新有序区和记录个数减少 1 个的新无序区。

这样,n 个记录的文件的直接选择排序可经过n-1 趟直接选择排序得到有序结果。

优点:移动数据的次数已知(n-1 次);

缺点:比较次数多。

三、插入排序

已知一组升序排列数据a[1]、a[2]、……a[n],一组无序数据b[1]、 b[2]、……b[m],需将二者合并成一个升序数列。 首先比较b[1]与a[1]的值,若b[1]大于a[1],则跳过,比较b[1]与a[2]的值, 若b[1]仍然大于a[2],则继续跳过,直 到b[1]小于a 数组中某一数据a[x],则将a[x]~a[n]分别向后移动一位,将b[1]插入到原来 a[x]的位置这就完成了b[1] 的插入。b[2]~b[m]用相同方法插入。(若无数组a,可将b[1]当作n=1 的数组a)

优点:稳定,快;

缺点:比较次数不一定,比较次数越少,插入点后的数据移动越多,特别是当数据总量庞大的时候,但用链表可以解决 这个问题。

四、缩小增量排序

由希尔在1959 年提出,又称希尔排序(shell 排序)。

已知一组无序数据a[1]、a[2]、……a[n],需将其按升序排列。发现当n 不大时,插入 排序的效果很好。首先取一增 量d(d<n),将a[1]、a[1+d]、a[1+2d]……列为第一组,a[2]、a[2+d]、 a[2+2d]……列为第二组……,a[d]、a[2d]、a[3d]……="" 列为最后一组以次类推,在各组内用插入排序,然后取d'<d,重复上述操="" 作,直到d="1。"

优点:快,数据移动少;=""

缺点:不稳定,d="" 的取值是多少,应取多少个不同的值,都无法确切知道,只能凭经验来取。=""

五、快速排序=""

快速排序是冒泡排序的改进版,是目前已知的最快的排序方法。

="" 已知一组无序数据a[1]、a[2]、……a[n],需将其按升序排列。首先任取数据a[x]="" 作为基准。比较a[x]与其它数据并="" 排序,使a[x]排在数据的第k="" 位,并且使a[1]~a[k-1]中的每一个数="" 据a[x],然后采 用分治的策略分别对a[1]~a[k-1]和a[k+1]~a[n] 两组数据进行快速排序。

优点:极快,数据移动少;

缺点:不稳定。

五、仿生算法的常见类型?

有三种人工神经网络,苍狼算法,鸽群优化算法

人工神经网络(Artificial Neural Network,ANN )是由心理学家McCulloch和数理逻辑学家Pitts通过对人脑的神经元进行抽象而引出,而后被法国地质学家Morlet运用在小波分析即寻找地质数据上,近年在模式识别、信息处理、医学等领域应用广泛。

苍狼算法(Grey Wolf Algorithm,GWA)是一种群体智能优化算法,2007年Yang等 根据狼群在自然界中的生存行为提出了狼群搜索(Wolf Pack Search,WPS)。2014年,Seyedali Mirjalili等 依照苍狼群居时的领导等级和捕食机制正式提出了苍狼算法,该算法广泛使用在感应电机参数辨识、并行搜索策略优化等方面。

鸽群优化算法(Pigeon-Inspired Optimization,PIO)是一种新兴的群体智能优化算法,受到自然界中鸽子群体总是自行归巢的启示,2014年由段海滨等提出并成功运用于无人机编控等领域。该算法在飞行器路线规划和控制[7-8]、计算机图像处理、自适应控制等方面潜力巨大。 1 基本原理 1.1 人工神经网络 人脑具有极强的信息辨别能力,在认知外界到一定的阈值时可以将接触的部分信息由神经传输给大脑,也就是人的学习能力。为使机器等其它物质也具有该能力,对人脑神经系统进行精簡和模拟——由

六、电阻电路图算法?

首先使用最简单的并联电路图,而且在并联电路中,每个电阻的电压是一样的,总电流是各个分路的电流和。

再利用焦耳定律Q=IU=I²R,也可以认为是两个电阻产生的热量就是由电池提供的,

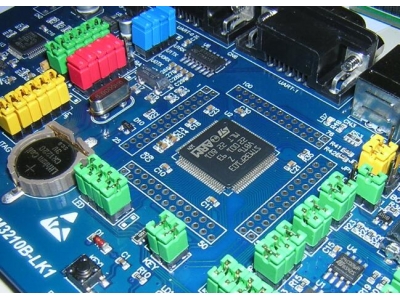

七、常见的电路形式?

我们生活中,常见的电路形式三相四线制,即380伏三根相线一根零线。

八、常见有哪些HAsH算法呀?

常见的Hash算法有MD5和SHA但是广义的Hash算法,是指大范围到小范围的映射。如果按照你那个定义的话,那也算啊。算是广义的hash算法。

九、rsa加密算法常见应用?

RSA加密算法常见应用包括:1. 数据传输加密:RSA可以用于对敏感数据进行加密传输,确保数据在发送和接收过程中不被窃取或篡改,常见的应用包括HTTPS/SSL等安全通信协议。2. 数字签名:RSA可以用于生成和验证数字签名,以确保数据的完整性和真实性。发送方可以使用私钥对数据的哈希值进行加密生成数字签名,接收方可以使用公钥对数字签名进行解密和验证。3. 密钥交换:RSA可以用于在通信双方之间安全地交换密钥,以实现对称加密算法的更安全的使用。通信双方可以使用RSA进行密钥协商,然后使用协商的密钥进行后续的对称加密通信。4. 身份认证:RSA可以用于用户身份认证,用户可以使用私钥对身份信息进行加密生成数字认证信息,接收方可以使用公钥进行解密和验证用户的身份。5. 数字货币加密:RSA可以用于数字货币的生成、交易和验证,例如比特币等加密货币的加密和数字签名过程中常使用RSA算法。总之,RSA加密算法在数据传输加密、数字签名、密钥交换、身份认证和数字货币等领域都有广泛的应用。

十、公钥加密的常见算法?

公钥通常用于加密会话密钥、验证数字签名,或加密可以用相应的私钥解密的数据。 公钥是通过一种算法得到的一个密钥对(即一个公钥)其中的一个向外界公开,称为公钥。通过这种算法得到的密钥对能保证在世界范围内是唯一的。 使用这个密钥对的时候,如果用其中一个密钥加密一段数据,必须用另一个密钥解密。比如用公钥加密数据就必须用私钥解密,否则解密将不会成功。 公开钥匙算法大多基于计算复杂度上的难题,通常来自于数论。例如,RSA源于整数因子分解问题;DSA源于离散对数问题。近年发展快速的椭圆曲线密码学则基于和椭圆曲线相关的数学难题,与离散对数相当。由于这些底层的问题多涉及模数乘法或指数运算,相对于分组密码需要更多计算资源。因此,公开钥匙系统通常是复合式的,内含一个高效率的对称钥匙算法,用以加密信息,再以公开钥匙加密对称钥匙系统所使用的钥匙,以增进效率。 其缺点是对大容量的信息加密速度慢,优点是可以作为身份认证,而且密钥发送方式比较简单安全。常见的公开密钥加密算法有RSA,DSA,ECA等。